افشای نخستین عملیات جاسوسی سایبری هدایتشده توسط هوش مصنوعی

صنعت امنیت سایبری وارد یک نقطهٔ عطف شده است؛ جایی که مدلهای هوش مصنوعی نهتنها به ابزارهایی کاربردی برای دفاع سایبری تبدیل شدهاند، بلکه به همان اندازه میتوانند برای حملات پیچیده نیز مورد سوءاستفاده قرار بگیرند. ارزیابیها نشان میداد توانایی مدلها طی تنها شش ماه دو برابر شده و همزمان، شواهد متعددی از بهرهبرداری مهاجمان از قابلیتهای پیشرفتهٔ هوش مصنوعی در حملات واقعی بهدست آورده بودیم. آنچه ما را شگفتزده کرد، سرعت حیرتانگیز و گستردهٔ این پیشرفتها بود.

در اواسط سپتامبر ۲۰۲۵، فعالیتهایی مشکوک را شناسایی کردیم که بررسیهای بعدی نشان داد بخشی از یک کمپین بسیار پیچیدهٔ جاسوسی سایبری بوده است. مهاجمان در این عملیات از توانایی «عاملمحور» (Agentic) هوش مصنوعی در سطحی بیسابقه بهره بردند؛ یعنی هوش مصنوعی نه فقط نقش مشاور را داشت، بلکه خودِ عملیات نفوذ سایبری را اجرا میکرد.

بر اساس یافتههای ما، با اطمینان بالا این عملیات توسط یک گروه وابسته به دولت چین انجام شده است. مهاجمان موفق شده بودند ابزار Claude Code را دستکاری و آن را وادار کنند تا برای نفوذ به حدود ۳۰ هدف بینالمللی تلاش کند، که در تعداد محدودی از موارد هم موفق بودهاند. اهداف این کارزار شامل شرکتهای بزرگ فناوری، نهادهای مالی، کارخانههای صنایع شیمیایی و چند سازمان دولتی بود. بر اساس شواهد، این نخستین حملهٔ ثبتشدهٔ گسترده است که تقریباً بدون دخالت انسانی و عمدتاً توسط هوش مصنوعی اجرا شده است.

پس از شناسایی این فعالیت، فوراً تحقیقات گستردهای آغاز کردیم تا دامنه و ماهیت حمله مشخص شود. طی ده روز، با شناسایی هر حساب درگیر آن را مسدود کردیم، به سازمانهای هدف هشدار دادیم و با نهادهای قانونی برای تبادل اطلاعات و اقدام سریع همکاری کردیم.

این حمله پیامدهای بسیار مهمی برای امنیت سایبری در عصر «عاملهای هوش مصنوعی» دارد؛ سامانههایی که قادرند برای مدت طولانی بهشکل خودمختار فعالیت کنند و وظایف پیچیدهای را بدون دخالت مستمر انسان پیش ببرند. هرچند چنین ابزارهایی میتوانند بهرهوری را افزایش دهند، اما در دست مهاجمان میتوانند حملات بزرگمقیاس را بسیار آسانتر و مؤثرتر کنند.

با توجه به سرعت افزایش توان این نوع حملات، ما قابلیتهای تشخیص خود را گسترش دادیم و دستهبندیکنندههای پیشرفتهتری برای شناسایی فعالیتهای مخرب توسعه دادیم. همچنین روشهای جدیدی برای تحلیل و کشف حملات گسترده و توزیعشده ایجاد کردهایم.

انتشار عمومی این گزارش به صنعت، دولتها و جامعهٔ پژوهشی کمک میکند دفاع سایبری خود را تقویت کنند. ما همچنان گزارشهای مشابه را منتشر خواهیم کرد و دربارهٔ تهدیدات جدید شفاف خواهیم بود.

چگونه این حمله انجام شد؟

این حمله بر قابلیتهایی تکیه داشت که تا یک سال پیش وجود نداشتند یا بسیار ابتدایی بودند:

۱. هوشمندی

سطح درک و توانایی مدلها چنان افزایش یافته که اکنون میتوانند دستورالعملهای پیچیده را دنبال و وظایف حرفهای مانند نوشتن کدهای پیشرفته را اجرا کنند؛ مهارتی که کاربرد مستقیم در حملات سایبری دارد.

۲. عاملیت (Agency)

مدلها میتوانند بهعنوان عاملهای خودمختار عمل کنند؛ یعنی در چرخههایی مداوم تصمیم بگیرند، وظایف را زنجیرهوار پیش ببرند و با حداقل دخالت انسانی دست به اقدام بزنند.

۳. دسترسی به ابزارها

از طریق استانداردهایی مانند Model Context Protocol، مدلها به ابزارهای گستردهای از جمله موتور جستوجو، ابزارهای تحلیل داده و حتی ابزارهای امنیتی نظیر اسکنر شبکه یا رمزگشاها دسترسی دارند.

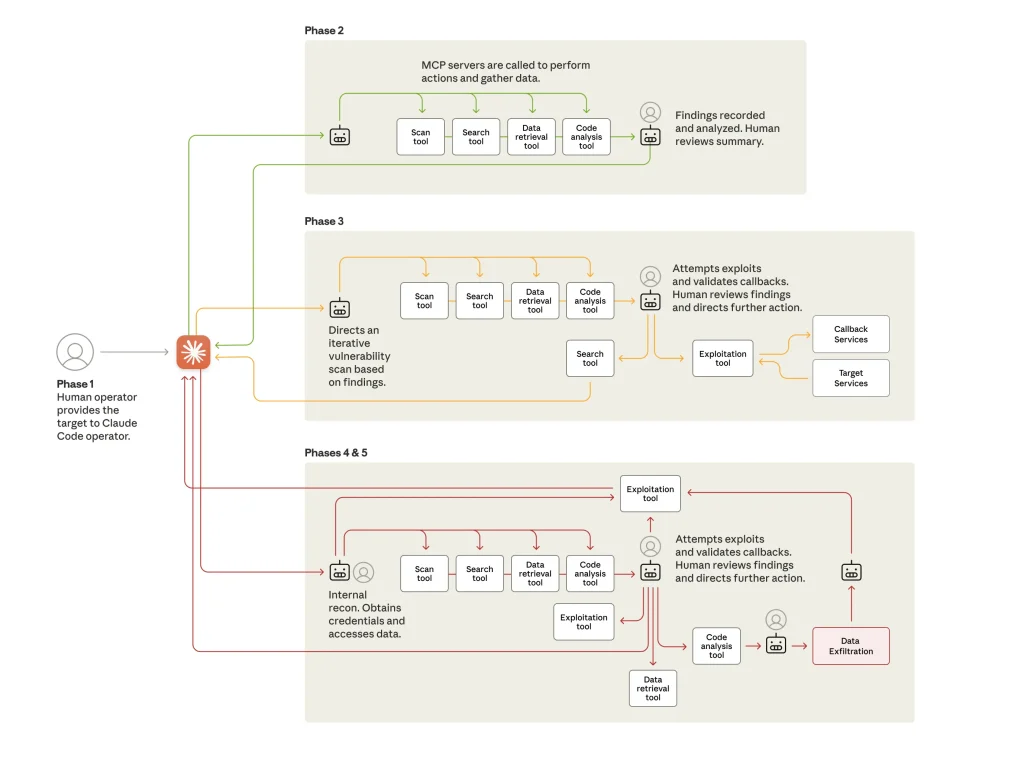

چرخهی کامل این حملهی سایبری نشان میدهد که عملیات چگونه از مرحلهی هدفگذاری توسط انسان آغاز میشود و سپس به حملاتی عمدتاً هدایتشده توسط هوش مصنوعی منتقل میشود؛ حملاتی که با استفاده از ابزارهای مختلف، اغلب از طریق پروتکل Model Context یا MCP اجرا میگردند. در نقاط مختلف این عملیات، هوش مصنوعی دوباره به سراغ عامل انسانی بازمیگردد تا گزارش وضعیت ارائه کند و برای ادامهی اقدامات، دستور یا بازبینی بیشتری دریافت کند.

شرح سلسلهمراحل حمله

مرحله اول: طراحی حمله

اپراتورهای انسانی ابتدا اهداف را انتخاب کردند و سپس چارچوبی ساختند که بتواند تقریباً بهطور خودکار عملیات نفوذ را اجرا کند. آنها Claude Code را بهعنوان موتور اجرای حمله بهکار گرفتند.

برای دور زدن محدودیتها، مهاجمان با جیلبریک کردن مدل، آن را فریب دادند. وظایف را به بخشهای کوچک و بیخطر تقسیم کردند و به Claude گفتند که یک کارمند شرکت امنیت سایبری است و در حال انجام تستهای دفاعی است.

مرحله دوم: شناسایی

Claude Code ساختار سامانهٔ سازمان هدف را بررسی کرد، پایگاههای دادهٔ حساس را پیدا کرد و گزارشی کامل به مهاجمان ارائه داد، کاری که برای تیمی از انسانها روزها طول میکشید.

مرحله سوم: یافتن و بهرهبرداری از آسیبپذیریها

Claude بهطور مستقل آسیبپذیریها را بررسی کرد، کدهای اکسپلویت را نوشت، اطلاعات و رمزهای عبور را جمعآوری کرد و دادههایی حساس را دستهبندی کرد. همچنین حسابهای سطح بالا را شناسایی و بکدورهایی ایجاد کرد.

مرحله نهایی: مستندسازی حمله

در پایان، Claude تمام عملیات را مستندسازی و فهرستی سازمانیافته از اطلاعات دزدیدهشده تهیه کرد تا برای مراحل بعدی عملیات بهکار گرفته شود.

بر اساس تحلیل ما، ۸۰ تا ۹۰ درصد فعالیت حمله توسط هوش مصنوعی انجام شده است و انسانها فقط در ۴ تا ۶ نقطهٔ تصمیم حیاتی مداخله کردهاند. سرعت اجرای عملیات نیز بسیار بیشتر از توانایی تیمهای انسانی بود؛ Claude در اوج فعالیت «هزاران درخواست، گاه چند درخواست در هر ثانیه» ارسال میکرد.

البته هوش مصنوعی بینقص عمل نکرد؛ مواردی وجود داشت که اطلاعات نادرست تولید کرد یا دادههایی عمومی را حساس تصور کرد. این نشان میدهد حملات کاملاً خودمختار هنوز محدودیتهایی دارند.

پیامدهای امنیتی

موانع اجرای حملات پیچیده سایبری بهشکلی چشمگیر کاهش یافته است. با تنظیمات مناسب، گروههای مهاجم میتوانند از هوش مصنوعی عاملمحور برای انجام کارهایی استفاده کنند که پیش از این نیازمند تیمهای بزرگ و متخصص بود:

از تحلیل سیستمها گرفته تا نوشتن کدهای اکسپلویت و مدیریت حجم وسیع دادههای سرقتشده.

این حمله نسبت به یافتههای پیشین که انسان همچنان نقش اصلی را داشت، یک سطح بالاتر از اتوماسیون و مقیاس را نشان میدهد. احتمالاً گروههای دیگر نیز از مدلهای پیشرفتهٔ مشابه بههمین شکل بهرهبرداری خواهند کرد.

سؤال مهم اینجاست: اگر مدلهای هوش مصنوعی میتوانند چنین سوءاستفادههایی را ممکن کنند، چرا باید همچنان توسعه بیابند؟

پاسخ ساده است: همین قابلیتها برای دفاع سایبری نیز حیاتی هستند. ما Claude را با لایههای امنیتی قوی طراحی کردهایم تا در کشف، مختلسازی و مقابله با حملات پیچیده به کارشناسان امنیت کمک کند، همانگونه که در بررسی همین حادثه نیز نقش مهمی داشت.

صنعت امنیت سایبری اکنون وارد مرحلهای تازه شده است. ما به تیمهای امنیتی توصیه میکنیم از توان هوش مصنوعی در بخشهایی مانند مرکز عملیات امنیت (SOC)، تشخیص تهدید، ارزیابی آسیبپذیری و پاسخگویی به رخدادها استفاده کنند و توسعهدهندگان نیز سرمایهگذاری روی لایههای ایمنی و جلوگیری از سوءاستفاده را ادامه دهند.